Mon petit blog n'a pas d'autre prétention que de rendre publique des petites notes accumulés au fil de mes ouvrages informatiques:

C'est une sorte de don que je fais à Internet, en retour de tout ce qu'il me donne… Bien sûr, je veux parler de “YouPorn”.

Habituellement, je publie de gentillets blog posts dédiés à l'“Administration Système” sous Debian…

Mais il y a quelques mois, un peu par hasard, j'ai commencé à m'intéresser à la sécurité informatique de “Windows”.

En soit, “Windows” ne m'intéresse pas, mais si on fait un tout petit peu d'“Administration” IRL, on est un peu contraint d'y consacrer du temps…

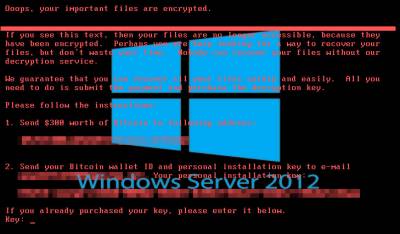

Au départ, j'ai trouvé des failles aussi facilement exploitable que patchable: typiquement la faille “Wannacry”.

Et puis j'aurai voulu passer à autre chose, revenir a mes premières amours, et reprendre mes publications gentillettes…

Mais non, impossible.

J'ai pris conscience de notre dépendance à “Windows” , ainsi que de l'ampleur des failles qu'on pouvait trouver si on cherchait bien…

J'ai alors commencé a accumuler des petites notes sur ce que je découvrais par-ci et par-là, et il m'est apparu de plus en plus compliqué d'en parler publiquement…

Oh! ne vous emballez-pas:

Les failles découvertes n'ont rien de révolutionnaire: c'est le plus souvent lié à d'affligeants manquements dans l'Administration…

Et puis, rassurez-vous, je n'ai pas infiltré la NSA. 😉

Mais voila, il est vrai que l'orientation de mon blog a un peu changé.

Je ne crois pas avoir sombré du côté obscur et je n'ai pas l'intention d'aider quiconque à réaliser des actes criminels:

J'ai bien conscience que c'est un peu “borderline” de temps en temps, mais c'est pour la Science. 😀

Et puis ouvrez les yeux, testez un peu votre environnement:

Nous sommes cernés, “Windows” est partout, les failles sont partout.

PS: … et bordel, changez vos mots de passes !!! 😆